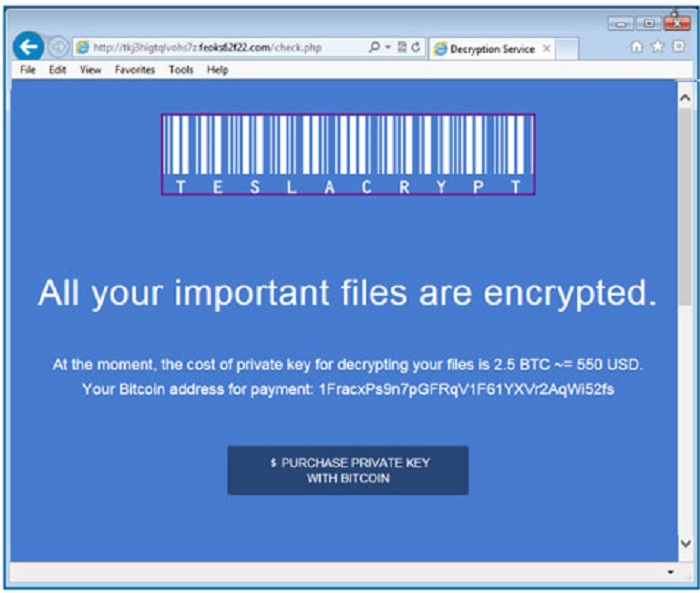

Anche numerose aziende del territorio hanno subito danni dal famigerato virus TeslaCrypt 3.0, capace di bloccare l’accesso a documenti, foto e file di vario genere.

Come funziona? Probabilmente sarà capitato a molti negli ultimi giorni di ricevere mail con un file .zip che, qualora aperto, scatena il virus. In sostanza si chiede alla vittima di pagare un riscatto entro un tempo prestabilito, al fine di riottenere i file.

Molti sono stati tratti in inganno perché la mail è arrivata da un mittente fidato, dal quale magari si attendevano documenti.

Come riconoscere le mail dannose

Si tratta di messaggi di posta elettronica senza testo, che hanno come oggetto la data di invio oppure il nome del mittente. Lo script dannoso si cela nell’archivio .zip allegato, che contiene al suo interno un file javascript (.js) che si presenta come una fattura o nota di credito con nomi formati da caratteri casuali, simili a quelli di seguito riportati:

- Fattura_SCAN_qH7le.js

- Fattura_copy_StXQDm.js

- Fattura_GavJVj.js

Cliccando sull’allegato si causa il download del trojan TeslaCrypt che infetta il pc codificando il contenuto di alcuni tipi di file di uso comune. In quest’ultima versione, rispetto alle precedenti, è cambiato il metodo con cui viene scambiata la chiave di cifratura.

I file vengono criptati con l’aggiunta in coda delle estensioni .XXX, .TTT o .MICRO e vengono creati dei file sulla falsariga di quelli elencati di seguito, contenenti le istruzioni per il pagamento del riscatto :

- help_recover_instructions.BMP

- help_recover_instructions+xjp.txt

- help_recover_instructions+xso.html

A tutt’oggi è impossibile recuperare i file crittografati dalla variante 3.0 di TeslaCrypt, ragione per cui raccomandiamo di prestare la massima attenzione nell’apertura delle mail.

Il consiglio per le vittime del ransomware è di non pagare il riscatto (la cifra richiesta è inizialmente pari ai 500 euro ma raddoppia dopo alcuni giorni), perché non vi è alcuna garanzia di poter recuperare i propri file a seguito del pagamento.